Chiny przyjrzą się IBM-owi, EMC i Oracle'owi

20 sierpnia 2013, 18:21Pismo Shanghai Securities News informuje, że chińskie Ministerstwo Bezpieczeństwa Publicznego chce przyjrzeć się firmom EMC, IBM i Oracle. Urzędnicy mają zamiar sprawdzić, czy technologie tych firm nie są używane przez NSA do szpiegowania chińskich firm i rządu

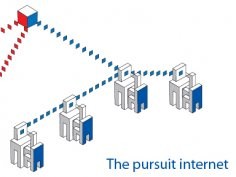

Pursuit - pomysł na szybszy, niezawodny internet

31 października 2013, 10:52Naukowcy z University of Cambridge opracowali zarys architektury internetu przyszłości. Internetu, w którym nie będziemy łączyli się z serwerami, cała zawartość będzie rozpowszechniana znacznie szybciej i efektywniej, a sieć będzie bardziej odporna na zakłócenia pracy

Gąbka przyszłości - posprząta i leki dostarczy

28 stycznia 2014, 10:21Gąbki przyszłości przydadzą się nie tylko przy sprzątaniu. Można je będzie wykorzystać np. do dostarczania leków oraz wychwytu i magazynowania gazów. O tym właśnie myślał chemik Jason Benedict, projektując nowy materiał, którego pory zmieniają kształt pod wpływem ultrafioletu.

Szczurzy mózg pamięta bodźce działające w czasie znieczulenia ogólnego

20 marca 2014, 07:09Szczurzy mózg może pamiętać zapachy, z którymi zetknął się podczas znieczulenia ogólnego.

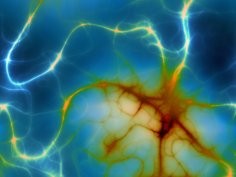

Supersymulacja wszechświata

8 maja 2014, 08:48Ekspertom udało się stworzyć najbardziej realistyczną symulację ewolucji wszechświata. Za pomocą programu „Illustris” odtworzyli 13 miliardów lat ewolucji. Symulacja w niespotykanej dotychczas rozdzielczości prezentuje wycinek wszechświata w kształcie sześcianu o boku, którego długość wynosi 35 milionów lat świetlnych.

Niebezpieczna stagnacja atmosfery

23 czerwca 2014, 16:50Z symulacji przeprowadzonych przez naukowców ze Stanford University dowiadujemy się, że globalne ocieplenie wydłuży okresy stagnacji atmosfery. To bardzo niebezpieczne zjawisko dla mieszkańców miast i obszarów uprzemysłowionych.

Nowe algorytmy do identyfikowania słabych punktów tkanek

27 sierpnia 2014, 12:16Za pomocą nowej technologii z Uniwersytetu Jerzego Waszyngtona w St. Louis da się zidentyfikować słabe punkty tkanek, gdzie może dojść do przetarcia czy złamania mięśni, kości i ścięgien.

Zagrożone USB

13 listopada 2014, 09:39Podczas tokijskiej konferencji bezpieczeństwa Pacsec ujawniono, że ponad połowa urządzeń USB dostępnych na rynku jest podatna na atak BadUSB. W sierpniu zademonstrowano kod, który modyfikuje firmware urządzenia USB w taki sposób, by możliwe było przeprowadzenie ataku na maszyny z Linuksem czy Windows.

Szympansy 'rozmawiają' o drzewach z ulubionymi owocami

22 stycznia 2015, 07:31Modulując wokalizacje, zachodnioafrykańskie szympansy Pan troglodytes verus przekazują sobie informacje na temat ulubionych owoców, a konkretnie wielkości drzewa, na którym rosną oraz dostępnej ich ilości.

Amerykanie chronią się przed rządem

18 marca 2015, 10:47Z badań przeprowadzonych przez Pew Research Center dowiadujemy się, że po wybuchu afery Snowdena Amerykanie zmieniają swoje postępowanie w sieci oraz opinię o NSA i działaniach wywiadowczych swojego rządu.